Wir sind Berlins IT-Sicherheitsmanager

Unterstützen Sie Ihre IT durch einen Sparringspartner.

Als objektiver Dritter unterstützen wir Sie und Ihre interne IT-Abteilung mit unseren Leistungen zum Management der Informationssicherheit.

Setzen Sie die wichtigsten Sicherheitsmaßnahmen schnell und wirksam um.

Wir stehen Ihnen nicht nur als laufender Ansprechpartner zur Verfügung, sondern sorgen dafür, dass Sicherheitsanforderungen richtig und vollständig umgesetzt werden.

Verträge erfüllen, Gesetze einhalten, Unternehmensziele erreichen.

Wir sorgen dafür, dass Sie alle Anforderungen der IT-Sicherheit auch Kunden und Partnern gegenüber nachweisbar erfüllen.

Wir sorgen dafür,

dass Ihre Unternehmensdaten immer und überall geschützt sind.

dass Ihr Team gesichert Hand in Hand arbeiten kann.

dass Sie Angriffe von außen oder (versehentlich) innen unbeschadet überstehen.

So erreichen Sie uns

Sie wollen das Thema IT-Sicherheit nicht dem Zufall überlassen und benötigen einen erfahrenen Sparringspartner an Ihrer Seite?

Rufen Sie uns jetzt an, damit wir Ihnen helfen können.

+49 (0) 30 39820 5770

Wir haben über 20 Jahre Erfahrung in der IT-Sicherheit

Seit mehr als 20 Jahren arbeiten wir in Konzernen, bei mittleren Unternehmen und in der öffentlichen Verwaltung in internen IT-Sicherheitsteams mit und haben in verschiedenen Branchen die IT-Sicherheit unserer Kunden mitgestaltet. Von der Planung, Realisierung und dem Betrieb von IT-Sicherheitssystemen, über die Erstellung von Notfallplänen, Leit- und Richtlinien und IT-Sicherheitskonzepten verfügen wir über ausgewiesene Erfahrung in unserer Disziplin.

Aktuelles aus unserem IT-Security-Blog

TV Doku „Der unsichtbare Krieg“: absolut sehenswert

In den vergangenen Monaten haben wir in unseren Blog-Beiträgen [...]

Wir feiern vor: World Backup Day

Was als Idee an einer Universität in Youngstown (Ohio/USA) [...]

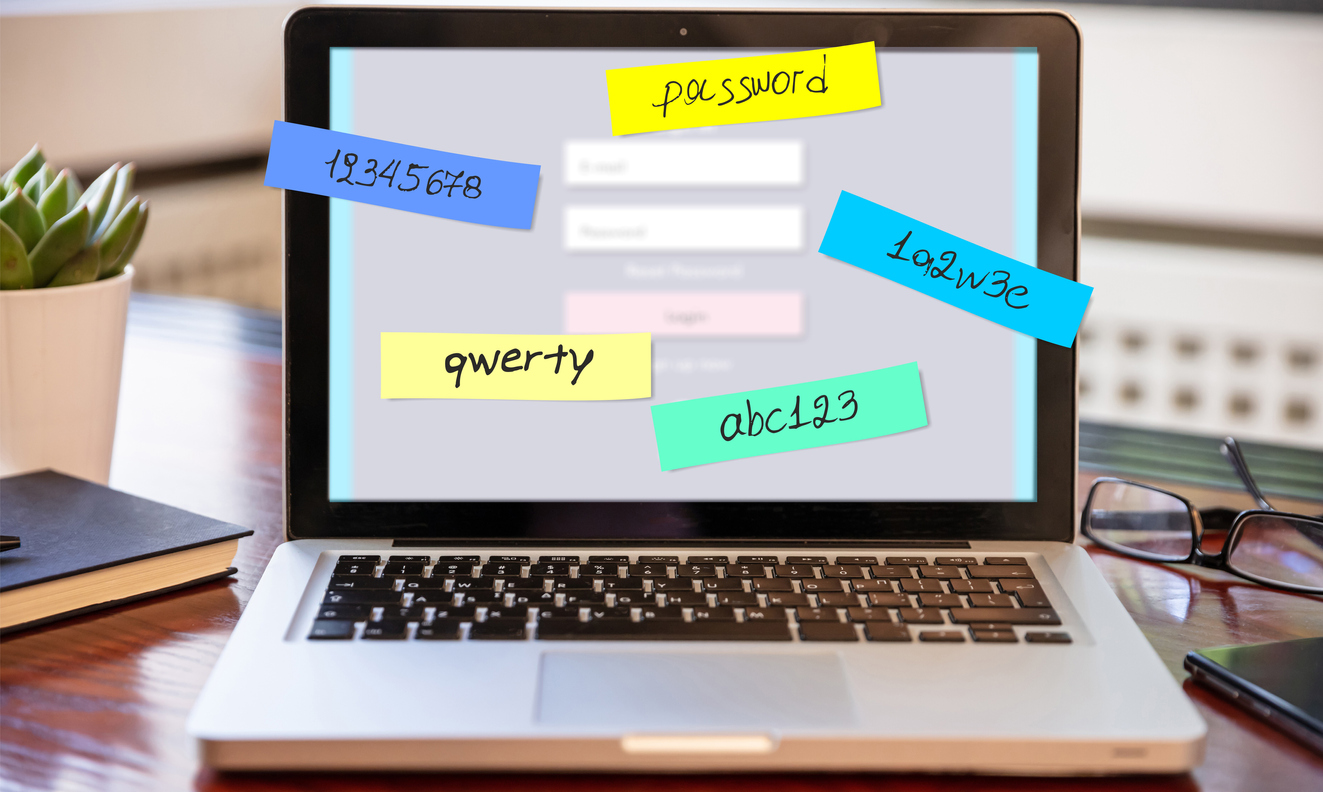

Eine unendliche Geschichte: Schwache Passwörter

Wer kennt dies nicht? Man findet einen Artikel in [...]

Sie wissen gar nicht, ob Sie Unterstützung brauchen?

Dann machen Sie hier online den Selbsttest oder testen Sie Ihr Unternehmen mit unserem IT-Sicherheitscheck. Wenn Sie ihn auf Anhieb bestehen, bekommen Sie Ihre Investition dafür sogar vollständig zurück. Sie können nur gewinnen.

Machen Sie Ihren Laden dicht, bevor es Mallory oder Eve tun!

Vereinbaren Sie jetzt Ihren Termin für ein Beratungsgespräch mit unsere Experten.

Rufen Sie uns unter +49 (0) 30 39820 5770 an oder nutzen Sie unser Kontaktformular!

Was unsere Kunden sagen

Die von Herrn Schneider und seinem Team geplanten und implementierten Systeme laufen seit Jahren fehlerfrei. Herzlichen Dank.

Seit zwei Jahren lassen wir uns von CRONIQ regelmäßig im Rahmen größerer Projekte unterstützen. So fangen wir Kapazitätsspitzen ab und können unsere Projekte termingerecht fertigstellen. Wir können CRONIQ nur weiterempfehlen. Die Kollegen, die wir bisher kennengelernt haben, sind absolute Experten auf ihrem Gebiet.

Wir haben das ganze Thema Datensicherheit ausgelagert an Herrn Schneider und sein Team. Die Zusammenarbeit klappt hervorragend. Vielen Dank. Ich werde Sie weiterempfehlen.

Dass Informationssicherheit weit mehr bedeutet, als eine Firewall zu betreiben, hat Tilo Schneider vor einem BDG-Arbeitskreis im November 2017 deutlich gemacht.

Er veranschaulichte das Zusammenspiel der verschiedenen Gesetze, Normen und Standards – wobei dies für Einsteiger in die Materie eine große Hilfe ist. Durch seine verständliche Wortwahl und die griffigen Beispiele gelingt es auch fachfremden Personen, die Inhalte seines Vortrages aufzunehmen und zu verarbeiten.

In puncto Daten-Sicherheit setzen wir schon lange auf die hervorragende Betreuung und Beratung von Tilo Schneider und seinem CRONIQ Team.

Egal ob es um die Planung anstehender Projekte geht, um deren konkrete, reibungslose Realisierung oder auch um kleinere „Notfälle“ und neue Herausforderungen zwischendurch – wir fühlen uns jederzeit rundum kompetent beraten und schätzen die zeitnahe und zuverlässige Unterstützung sehr. Wir freuen uns auf weitere erfolgreiche Zusammenarbeit.

Mit den Jungs von CRONIQ macht IT selbst mir richtig Spaß! Neben kompetenter Manpower sitzt ihnen auch immer ein Schalk im Nacken.

Mit jeder Menge Witz und Charme machen Firewall & Co. auch mich froh. Wenn IT-Sicherheit – dann CRONIQ!